Join the Conversation

- Find Answers

- :

- Using Splunk

- :

- Splunk Search

- :

- Replace Text result

- Subscribe to RSS Feed

- Mark Topic as New

- Mark Topic as Read

- Float this Topic for Current User

- Bookmark Topic

- Subscribe to Topic

- Mute Topic

- Printer Friendly Page

- Mark as New

- Bookmark Message

- Subscribe to Message

- Mute Message

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

Replace Text result

Hi i try to changue this result of Active directory :

01/14/2020 08:43:35 PM

LogName=Security

SourceName=Microsoft Windows security auditing.

EventCode=4662

EventType=0

Type=Información

ComputerName=PC.contoso.com

TaskCategory=Acceso del servicio de directorio

OpCode=Información

RecordNumber=97261742

Keywords=Auditoría correcta

Message=Se realizó una operación en un objeto

Sujeto:

Id. de seguridad: S-1-5-21-3233391241-374868812459-3721307255-1362

Nombre de cuenta: Administrator

Dominio de cuenta: contoso.com

Id. de inicio de sesión: 0x211202AE

Objeto:

Servidor del objeto: DS

Tipo de objeto: %{bf967a86-0de6-11d0-a285-00aa003049e2}

Nombre del objeto: %{e4b7f806-0bcb-4ba6-a757-f41ae37b2ddb}

Id. de identificador: 0x0

Operación:

Tipo de operación: Object Access

Accesos: Propiedad de escritura

Máscara de acceso: 0x20

Propiedades: Propiedad de escritura

{e48d0154-bcf8-1s1d1-8702-00c04fba96050}

{bf96793f-0de6-11d0-a285-00waa003049e2}

{bf967a0e-0dqe6-11d0-a285-00aa003049e2}

{bf967a86-0de6-11d0-a285-00aa003049e2}

Información adicional:

Parámetro 1: CN=User,OU=P1,OU=contoso ,DC=contoso.com

Parámetro 2: %{d2a130dasd2-46f4-4f19-b695-928f45c9de4f}01/14/2020 08:43:35 PM

LogName=Security

SourceName=Microsoft Windows security auditing.

EventCode=4662

EventType=0

Type=Información

ComputerName=PC.contoso.com

TaskCategory=Acceso del servicio de directorio

OpCode=Información

RecordNumber=97261742

Keywords=Auditoría correcta

Message=Se realizó una operación en un objeto

Sujeto:

Id. de seguridad: S-1-5-21-3233391241-374868812459-3721307255-1362

Nombre de cuenta: Administrator

Dominio de cuenta: contoso.com

Id. de inicio de sesión: 0x211202AE

Objeto:

Servidor del objeto: DS

Tipo de objeto: %{bf967a86-0de6-11d0-a285-00aa003049e2}

Nombre del objeto: %{e4b7f806-0bcb-4ba6-a757-f41ae37b2ddb}

Id. de identificador: 0x0

Operación:

Tipo de operación: Object Access

Accesos: Propiedad de escritura

Máscara de acceso: 0x20

Propiedades: Propiedad de escritura

{e48d0154-bcf8-1s1d1-8702-00c04fba96050}

{bf96793f-0de6-11d0-a285-00waa003049e2}

{bf967a0e-0dqe6-11d0-a285-00aa003049e2}

{bf967a86-0de6-11d0-a285-00aa003049e2}

Información adicional:

Parámetro 1: CN=User,OU=P1,OU=contoso ,DC=contoso.com

Parámetro 2: %{d2a130dasd2-46f4-4f19-b695-928f45c9de4f}

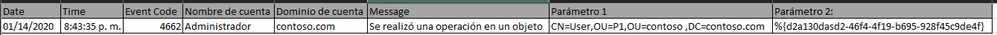

En format :

Date Time Event Code Nombre de cuenta Dominio de cuenta Message Parámetro 1 Parámetro 2:

01/14/2020 8:43:35 p. m. 4662 Administrador contoso.com Se realizó una operación en un objeto CN=User,OU=P1,OU=contoso ,DC=contoso.com %{d2a130dasd2-46f4-4f19-b695-928f45c9de4f}

thank you so much for your help.

- Mark as New

- Bookmark Message

- Subscribe to Message

- Mute Message

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

Hi @andreguerrero12:

You can use extract field UI defined in this link, it's easy you have just select the field and value:

https://docs.splunk.com/Documentation/Splunk/8.0.1/Knowledge/ExtractfieldsinteractivelywithIFX